La blockchain repose sur un réseau pair-à-pair (P2P) pour fonctionner sans autorité centrale. C’est ce qui la rend résistante à la censure et à la panne unique. Mais ce même principe de décentralisation crée des failles que les attaquants exploitent de plus en plus. En 2025, les attaques sur le réseau P2P ne sont plus une théorie : elles touchent Bitcoin, Ethereum, Monero, et même les portefeuilles des utilisateurs ordinaires.

Comment fonctionne le réseau P2P dans la blockchain ?

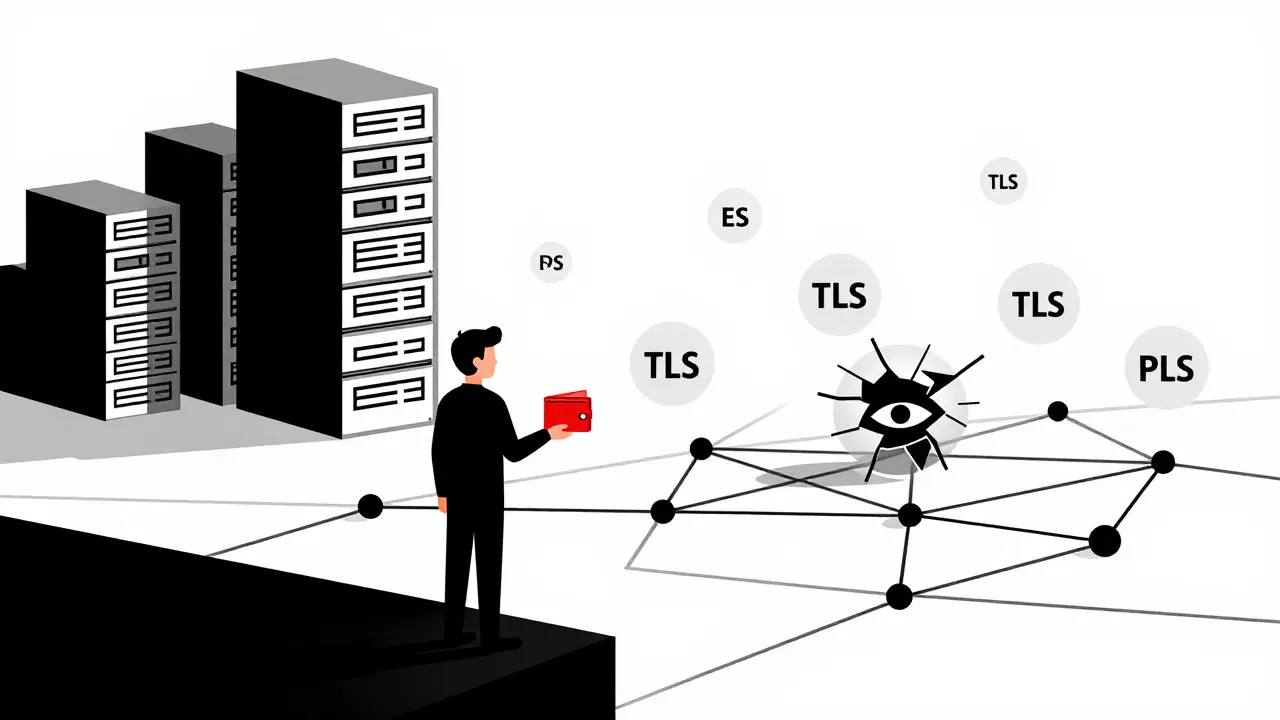

Chaque nœud (ordinateur) d’un réseau blockchain se connecte directement à d’autres nœuds, sans passer par un serveur central. Bitcoin utilise un réseau aléatoire : chaque nœud peut se connecter à 125 autres. Ethereum, lui, utilise une structure plus intelligente appelée Kademlia DHT, qui permet de trouver plus vite les bons nœuds, mais introduit de nouvelles faiblesses.

Les nœuds échangent des transactions, des blocs et des informations de consensus via TCP/IP. Bitcoin écoute sur le port 8333, Ethereum sur le 30303. Toutes les communications sont censées être chiffrées avec TLS 1.2 ou supérieur. Mais seulement 63 % des nœuds vérifient vraiment les certificats. C’est comme avoir une porte verrouillée… mais avec la clé cachée sous le tapis.

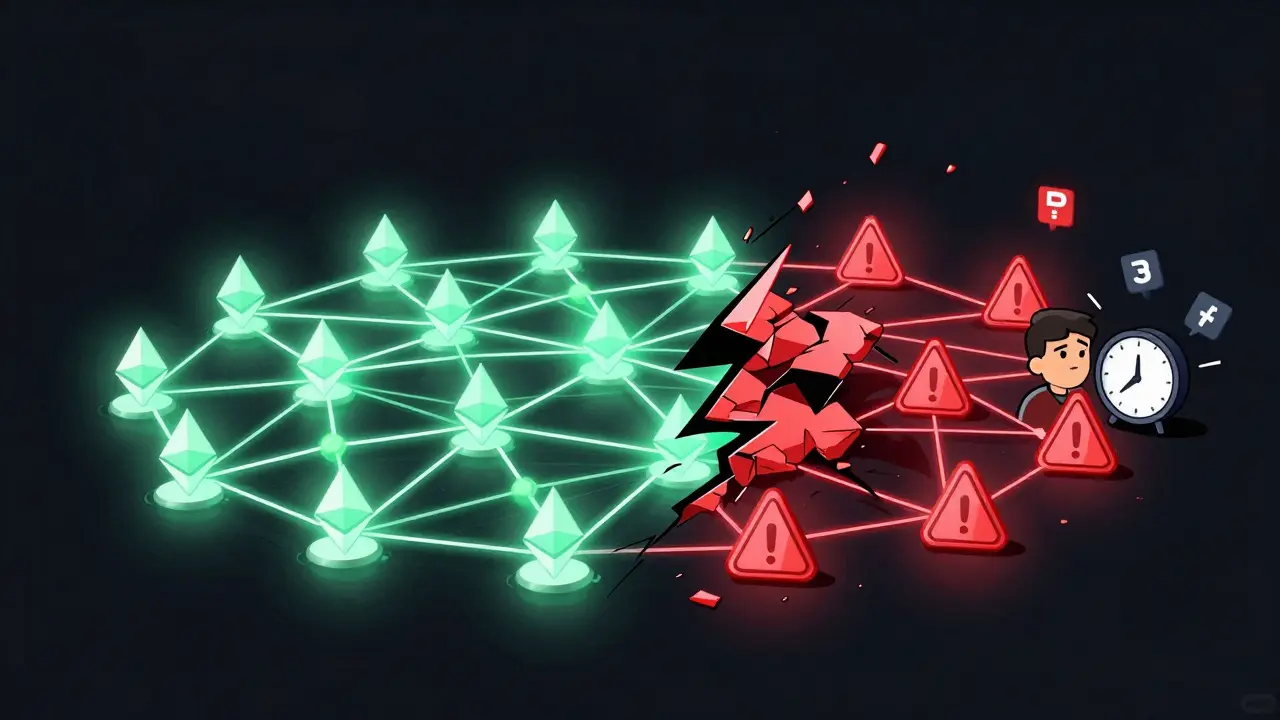

Les attaques les plus courantes : Eclipse, Gethlighting et partitionnement

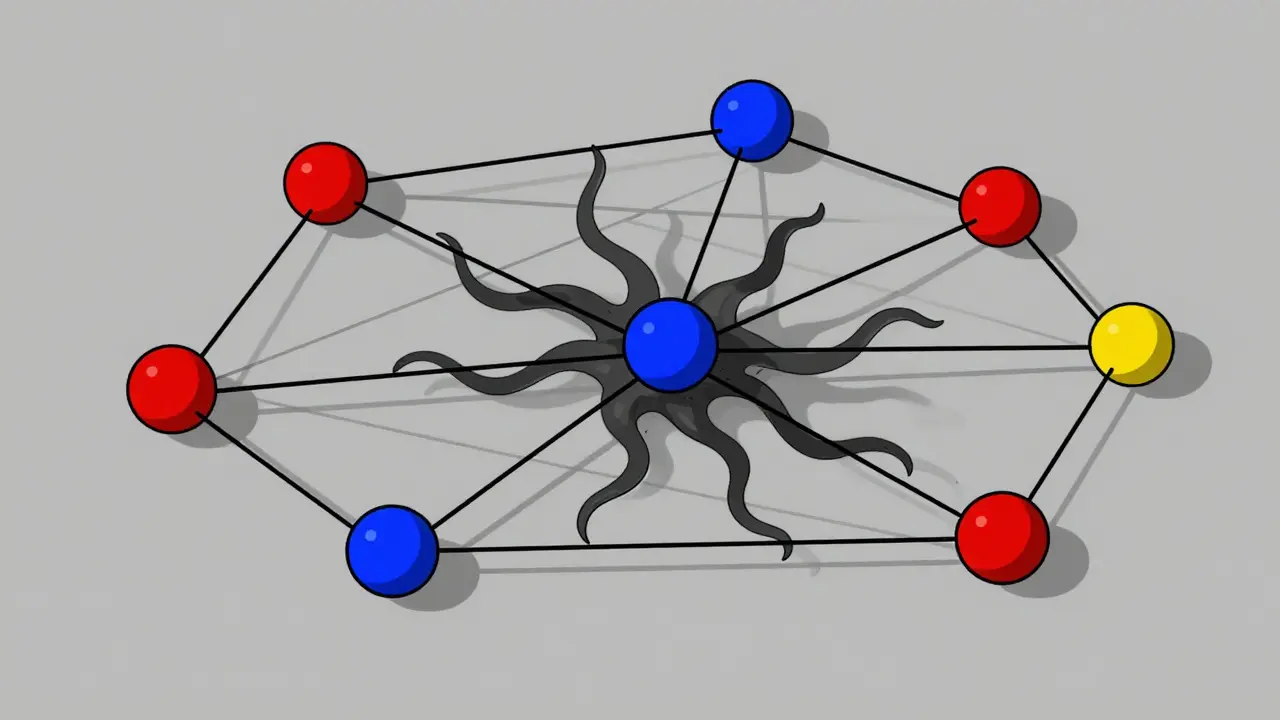

L’attaque Eclipse est la plus ancienne et la plus efficace. Un attaquant contrôle suffisamment de nœuds pour isoler une cible. Imaginez que vous ne pouvez plus parler à personne sauf à des gens que l’attaquant a placés autour de vous. Vous croyez être sur le bon réseau, mais vous voyez seulement des blocs falsifiés. En décembre 2022, environ 0,3 % des nœuds Bitcoin ont subi ce type d’attaque ciblée.

En 2023, une nouvelle attaque a fait trembler Ethereum : le Gethlighting Attack. Contrairement à l’Eclipse, elle ne nécessite pas de contrôler des centaines de nœuds. Avec seulement 1,5 % de la bande passante totale du réseau, un attaquant peut ralentir ou bloquer des nœuds spécifiques. Des utilisateurs sur Reddit ont rapporté des échanges bloqués pendant 47 minutes. Le problème ? C’est une attaque à faible coût, facile à reproduire, et difficile à détecter.

Monero a subi une attaque Eclipse en janvier 2019, avec 130 adresses IP malveillantes. Les transactions des utilisateurs ont été retardées de 8 à 12 minutes. Binance a documenté 2 341 transactions affectées. Ce n’était pas une attaque contre l’argent, mais contre la confiance dans le réseau.

Le partitionnement du réseau est une autre menace. Si un groupe de nœuds se sépare du reste du réseau, il peut créer une chaîne alternative. Les utilisateurs connectés à ce sous-réseau voient des transactions qui n’existent pas sur la chaîne principale. Cela peut mener à des doubles dépenses ou à des pertes de fonds.

Les vulnérabilités cachées : les limites techniques

Les nœuds Bitcoin ne peuvent pas se connecter à plus de 125 autres. Ethereum permet jusqu’à 125 connexions, mais la plupart des utilisateurs domestiques n’en ouvrent que 8 à 10. Cela rend les petits nœuds faciles cibles. Un attaquant peut saturer les connexions disponibles avec des faux nœuds, empêchant la cible de se connecter à des nœuds légitimes.

Les exigences matérielles sont aussi un piège. Pour faire tourner un nœud Bitcoin complet, il faut 500 Go de stockage, 2 Go de RAM, et une connexion internet stable. Le nœud consomme 50 Go par mois en téléchargement et 50 Go en téléchargement. C’est trop pour beaucoup de particuliers. Résultat ? Le réseau devient plus centralisé : seuls les gros acteurs (exchanges, miniers, entreprises) maintiennent des nœuds complets. Moins de nœuds = plus de vulnérabilité.

Et puis il y a la surcharge CPU. Maintenir des connexions P2P consomme 15 à 20 % des ressources d’un nœud. Sur un petit serveur ou un Raspberry Pi, ça ralentit tout. Certains opérateurs désactivent les connexions pour économiser de la puissance… et rendent leur nœud encore plus vulnérable.

Les solutions existantes : ce qui marche et ce qui ne marche pas

En 2024, Ethereum a introduit EIP-7002 : un système de notation des pairs. Chaque nœud attribue une note à ses connexions. Si un nœud se comporte mal (envoie des données invalides, tente de le déconnecter), il est pénalisé. Les nœuds malveillants sont ignorés. Cela a réduit les attaques Eclipse de 40 % selon Blocknative.

Bitcoin a aussi réagi. En juillet 2024, le PR #27891 a été fusionné : les nœuds doivent maintenant se connecter à des adresses IP variées, pas juste à celles d’un même fournisseur d’accès. Cela empêche les attaques basées sur l’IP (ex : un attaquant qui contrôle tous les nœuds d’un même datacenter).

Les bonnes pratiques recommandées par la Blockchain Security Alliance en février 2025 sont simples :

- Utiliser TLS 1.3 (et non TLS 1.2)

- Ouvrir au moins 15 connexions

- Activer la vérification des certificats (cert pinning)

- Appliquer un limitateur de débit (rate limiting) sur les connexions suspectes

- Utiliser des DNS seeds pour diversifier les premières connexions

Mais voilà le problème : la plupart des utilisateurs ne savent même pas ce qu’est un nœud. Ils utilisent des portefeuilles légers (light wallets) qui se connectent à des serveurs tiers. Et ces serveurs, eux, sont vulnérables. Chainalysis a montré que 12,7 % des vols de cryptomonnaies en 2023 provenaient d’attaques P2P sur ces applications.

Le dilemme : décentralisation vs sécurité

Vitalik Buterin l’a dit clairement en février 2024 : « Éliminer complètement les vulnérabilités P2P est théoriquement impossible sans sacrifier la décentralisation. »

C’est le cœur du problème. Si vous ajoutez trop de restrictions - des listes blanches de nœuds, des certifications obligatoires, des identités vérifiées - vous créez un réseau contrôlé. Ce n’est plus de la blockchain. C’est une base de données centralisée avec un joli nom.

Les projets comme Polkadot ou Ethereum 2.0 essaient de trouver un équilibre. Polkadot utilise des parachains avec des validateurs vérifiés. Ethereum explore un nouveau protocole P2P, DevP2P 2.0, prévu pour 2026. Il réduira la surface d’attaque de 70 % en structurant mieux les connexions… sans supprimer la permissionless.

La vraie question n’est pas « comment sécuriser le réseau ? » mais « jusqu’où sommes-nous prêts à aller pour rester décentralisés ? »

Les conséquences pour les utilisateurs

Vous n’avez pas besoin d’être un nœud pour être touché. Si votre portefeuille se connecte à un serveur compromis, vos transactions peuvent être retardées, supprimées, ou redirigées. Les revues Trustpilot montrent que 27 % des plaintes sur les portefeuilles cryptos mentionnent des « échecs de transaction dus à des problèmes réseau ».

Les échanges comme Binance et Coinbase ont dû améliorer leurs systèmes de détection après les attaques de 2019 et 2023. Ils surveillent maintenant les délais de confirmation en temps réel. Si une transaction ne se propage pas dans les 10 minutes, ils alertent les utilisateurs.

Les utilisateurs intelligents utilisent des outils comme Etherscan ou Blockchair pour vérifier l’état du réseau avant d’envoyer des fonds. Si vous voyez des délais anormaux, attendez. Ce n’est pas une panne, c’est peut-être une attaque.

L’avenir : une course aux armes qui ne s’arrête pas

Le marché de la sécurité blockchain devrait passer de 3,84 milliards de dollars en 2023 à plus de 12 milliards en 2028. Les entreprises investissent massivement dans des outils de détection d’attaques P2P. Mais les attaquants aussi.

Le plus grand danger à venir ? Les réseaux quantiques. Ari Juels, professeur à Cornell Tech, a averti en 2025 : « Dans 5 à 7 ans, les réseaux quantiques pourraient intercepter ou falsifier les communications P2P sans laisser de trace. »

Les algorithmes actuels de chiffrement ne résisteront pas. Il faudra repenser entièrement la couche réseau. Peut-être avec des protocoles basés sur la cryptographie post-quantique. Ou peut-être avec des réseaux hybrides, où les nœuds les plus critiques sont protégés par des certificats, tandis que les autres restent ouverts.

La blockchain n’est pas invulnérable. Mais elle est en train d’apprendre à se protéger - lentement, avec des compromis, et sans jamais perdre son âme : la décentralisation.

Quelles sont les principales vulnérabilités des réseaux P2P dans la blockchain ?

Les principales vulnérabilités sont les attaques Eclipse (isolation d’un nœud), Gethlighting (blocage ciblé avec peu de ressources), le partitionnement du réseau (séparation de nœuds), et la saturation des connexions. Ces attaques exploitent la décentralisation même du réseau, en manipulant les connexions entre nœuds pour tromper les utilisateurs ou bloquer les transactions.

Bitcoin et Ethereum sont-ils également vulnérables ?

Oui, mais différemment. Bitcoin, avec son réseau aléatoire, est plus vulnérable aux attaques Eclipse classiques. Ethereum, avec son système Kademlia DHT, est plus sensible aux attaques comme Gethlighting, qui exploitent les failles dans la routage des nœuds. Ethereum a réagi plus vite avec des mises à jour comme EIP-7002, tandis que Bitcoin mise sur la diversité des IP pour se protéger.

Les portefeuilles cryptos sont-ils à risque même si je n’exécute pas de nœud ?

Oui. La plupart des portefeuilles (comme MetaMask ou Trust Wallet) se connectent à des serveurs tiers, qui eux-mêmes dépendent du réseau P2P. Si ces serveurs sont attaqués ou manipulés, vos transactions peuvent être retardées, supprimées ou redirigées. C’est pourquoi il est important de vérifier l’état du réseau avant d’envoyer des fonds.

Comment puis-je protéger mes transactions contre les attaques P2P ?

Utilisez des portefeuilles qui affichent le temps de confirmation réel des transactions. Évitez d’envoyer des fonds pendant des périodes de forte latence. Vérifiez l’état du réseau via des explorateurs comme Etherscan ou Blockchair. Si vous exécutez un nœud, activez TLS 1.3, limitez les connexions suspectes, et assurez-vous d’avoir au moins 15 connexions ouvertes.

Pourquoi les développeurs ne corrigent-ils pas toutes ces failles ?

Parce que corriger une vulnérabilité P2P, c’est souvent sacrifier une partie de la décentralisation. Mettre en place des listes blanches, des identités vérifiées ou des certificats obligatoires rend le réseau plus sûr… mais aussi plus centralisé. Les développeurs cherchent un équilibre : plus de sécurité sans perdre l’essence de la blockchain. Ce n’est pas une question technique, c’est une question philosophique.

Arnaud Gawinowski

décembre 26, 2025 AT 10:01Les attaques Eclipse, c’est juste le début. On dirait que tout le monde s’est endormi pendant que les gros acteurs prenaient le contrôle du réseau. La décentralisation, c’est du vent si personne ne surveille les connexions.

Andre Swanepoel

décembre 28, 2025 AT 04:45Je suis un nœud Bitcoin sur un Raspberry Pi depuis 2022. Je vois les lags, les disconnects, les transactions qui disparaissent. Ce n’est pas de la théorie, c’est ma vie quotidienne. Et non, je n’ai pas 500 Go de stockage libre, j’ai 128 Go et je fais avec. Ce que j’aimerais, c’est une interface qui me dit : « ton nœud est en danger » sans que je doive lire 10 pages de specs.

Le fait que 63 % des nœuds ne vérifient pas les certificats, c’est une honte. C’est comme mettre un cadenas sur ta porte… mais laisser la clé dans la serrure.

Je suis d’accord avec la partie sur les portefeuilles légers. Moi, je n’exécute pas de nœud, mais j’utilise Electrum. Et chaque fois que je vois un délai de 20 minutes, je me dis : « merde, encore une attaque P2P ». On devrait avoir un badge « réseau sain » sur les apps.

Mehdi Alba

décembre 29, 2025 AT 16:11Et si tout ça, c’était orchestré ? 🤔

Qui contrôle les DNS seeds ? Qui décide quelles IP sont « fiables » ?

Et si les « mises à jour » comme EIP-7002, c’était juste un moyen de filtrer les nœuds indésirables… comme les petits indépendants ?

Les gars de la Blockchain Security Alliance, c’est qui ? Des ex-employés de l’ONU ? Des anciens de la NSA ?

On parle de décentralisation, mais tout le monde suit les mêmes recommandations. C’est pas de la décentralisation, c’est du soft centralisme avec un joli logo.

Et le chiffrement post-quantique ? Bah oui, bien sûr. Mais les quantiques, c’est pas pour demain. C’est déjà là. Et ils sont dans les serveurs de Coinbase. Tu crois qu’ils te disent la vérité ?

Je parie que Vitalik a un nœud dans un datacenter suisse avec un mur anti-EMP. Et toi, tu as un Raspberry Pi qui clignote dans ton garage. 😏

Djamila Mati

décembre 30, 2025 AT 14:26Je viens du Mali, et je vois les gens ici acheter du Bitcoin avec leur téléphone. Ils ne savent pas ce qu’est un nœud. Ils pensent que c’est comme PayPal. Et quand leur transaction disparaît, ils croient que c’est la faute de la banque. Ce n’est pas une faille technique, c’est une faille éducative. La blockchain ne peut pas être décentralisée si les utilisateurs sont ignorants.

On parle de TLS 1.3, de certificats, de rate limiting… mais personne ne parle de traduire ces conseils en swahili, en mandingue, en wolof. La sécurité, ce n’est pas juste du code. C’est de la culture.

Vianney Ramos Maldonado

décembre 30, 2025 AT 21:15Il convient de souligner, avec une rigueur académique incontestable, que la structure P2P, en tant que paradigme archétypal de la résilience distribuée, présente une incompatibilité ontologique avec les exigences de traçabilité cryptographique optimale. La non-implémentation systématique du cert pinning constitue une défaillance épistémologique majeure, dont les répercussions sont à la fois épistémologiques et éthiques. Il est impératif de considérer que l’adoption de TLS 1.2, en lieu et place de TLS 1.3, relève d’un défaut de gouvernance technique qui, s’il n’est pas corrigé, conduira inévitablement à une dégradation structurelle du consensus.

Le recours à des DNS seeds, bien que pragmatique, introduit une dépendance à des entités tierces dont la légitimité n’est jamais vérifiée. Ce qui, en définitive, remet en cause la nature permissionless du protocole. Une contradiction fondamentale.

Laurent Rouse

décembre 31, 2025 AT 03:00Encore un article de geek qui veut qu’on croie que la blockchain est sacrée. Tu sais combien de fois j’ai vu des mecs sur Reddit qui disent « je suis décentralisé »… et qui ont 12 portefeuilles sur Binance ?

La décentralisation, c’est un mythe pour les nuls qui veulent croire qu’ils sont rebelles en ayant un wallet sur leur phone.

Et les attaques P2P ? Bah oui, mais c’est pas la faute du réseau, c’est la faute des gens qui utilisent des apps de merde.

Je dis ça, moi, qui n’ai jamais eu un sou volé. Parce que je garde mes BTC en paper wallet, dans une boîte en fer, sous mon lit. Pas sur un serveur. Pas sur un téléphone. Pas sur une app qui « synchronise ».

Vous voulez de la sécurité ? Arrêtez de tout automatiser. Arrêtez de croire que la technologie va tout régler. L’humain, c’est la faille. Pas le code.

Philippe AURIENTIS

janvier 1, 2026 AT 16:56J’ai testé le PR #27891 de Bitcoin sur mon nœud. Ça marche vraiment mieux. Avant, j’avais 80 % de mes connexions qui venaient de mon même fournisseur d’accès. Maintenant, j’ai des nœuds du Japon, du Brésil, même de la Russie. Et oui, ça ralentit un peu le démarrage, mais c’est plus sûr. J’ai arrêté d’avoir peur des attaques Eclipse.

Je recommande à tout le monde d’activer le rate limiting. J’ai bloqué 3 IPs en une semaine qui essayaient de me bombarder de messages invalides. C’est pas compliqué, c’est juste dans le fichier de config.

Et pour les portefeuilles légers ? Faites attention à qui vous vous connectez. J’utilise Electrum avec des serveurs manuels. Pas les serveurs par défaut. Je vérifie leur hash sur le forum officiel. C’est un peu plus de boulot, mais je dors mieux.

Denis Groffe

janvier 3, 2026 AT 03:32Les développeurs disent qu’ils cherchent un équilibre entre sécurité et décentralisation. Mais il n’y a pas d’équilibre. Il y a un choix. Et ils ont choisi la sécurité. Ils l’ont toujours choisi. Le code est écrit pour que les gros puissent contrôler. Les petits nœuds ? Des fantômes. Des zombies connectés à un réseau qui ne les voit pas.

La blockchain est morte. Elle est devenue une banque avec des blocs. Et vous, vous applaudissez. Vous êtes les gardiens du temple qui ne voient pas que le dieu est mort depuis longtemps.

Le vrai problème, ce n’est pas l’attaque Eclipse. C’est que personne ne veut l’admettre. On préfère parler de TLS 1.3 que de la mort de la philosophie.

Jeremy Horn

janvier 3, 2026 AT 04:54Je veux juste dire que ce qu’on voit ici, c’est un peu comme l’histoire d’Internet dans les années 90. Tout le monde pensait que c’était un réseau libre, ouvert, sans contrôle. Puis on a vu les firewalls, les ISP, les géants, les algorithmes. La décentralisation, c’est un idéal. Mais les humains, ils veulent de la simplicité. Ils veulent un bouton « envoyer » et que ça marche.

Le vrai défi, ce n’est pas de sécuriser les nœuds. C’est d’expliquer aux gens qu’ils ne sont pas des utilisateurs passifs. Qu’ils sont des gardiens du réseau. Même s’ils n’ont qu’un Raspberry Pi.

Je suis en train de créer une petite vidéo en français pour les seniors qui utilisent Trust Wallet. Je leur montre comment vérifier les délais sur Etherscan. Ils adorent. Ils se sentent puissants. Et c’est ça, la vraie décentralisation : pas le code, mais la conscience.

On a besoin de plus d’éducation, pas de plus de protocoles. On a besoin de plus de gens comme Djamila, qui pensent aux langues locales, pas juste aux chiffres hexadécimaux.

jerome houix

janvier 3, 2026 AT 23:09Je suis un petit nœud Ethereum. J’ai 10 connexions. J’utilise TLS 1.3. Je n’ai jamais eu de problème. Mais je ne parle jamais de ça. Personne ne veut entendre parler des nœuds. C’est comme parler de la plomberie dans une maison. Personne ne remarque quand ça marche. Mais quand ça crève, tout le monde crie.

Aurelien Amsellem

janvier 5, 2026 AT 05:08Les solutions proposées, c’est du pipi de chat. TLS 1.3 ? Déjà dépassé. 15 connexions ? Trop peu. Les DNS seeds ? C’est le point d’entrée du contrôle. Vous croyez que les attaquants ne savent pas où sont les seeds ?

Le vrai problème, c’est que personne ne veut faire un nœud complet. Alors on se contente de bandages. Et on appelle ça de l’innovation.

La blockchain est une illusion. Le vrai pouvoir, c’est qui contrôle les serveurs de mining. Et ça, personne ne le dit.

Lass Diaby

janvier 5, 2026 AT 22:43Je suis du Mali et j'utilise Bitcoin pour envoyer de l'argent à ma famille. J'ai pas compris tout ce que vous dites. Mais je sais que quand je tape 'send' et que ça prend 30 min, c'est pas normal. Je veux juste que ça marche. Si vous pouvez faire une app qui dit 'réseau sain' ou 'réseau attaqué' en français et en bambara, je vous donne 1000 FCFA. Sérieux.

Patrick Hochstenbach

janvier 6, 2026 AT 08:04Juste une petite correction : le port d’Ethereum, c’est 30303 pour le P2P, mais pour le RPC c’est 8545. J’ai vu plusieurs personnes confondre les deux dans les forums. C’est important pour les configures de firewall. Et pour les nœuds domestiques, il faut aussi ouvrir l’UPnP si possible, sinon les connexions sortantes sont bloquées par les box. C’est un détail, mais ça fait une grande différence pour la connectivité.

Sophie Spillone

janvier 8, 2026 AT 00:33On parle de décentralisation comme si c’était un saint Graal. Mais regardez ce qu’on fait : on crée des réseaux où les plus riches ont les meilleurs nœuds, les meilleurs serveurs, les meilleurs connexions. Les pauvres, eux, utilisent des apps qui les espionnent. Et on les appelle « utilisateurs » ?

La décentralisation, c’est une blague. C’est le nouveau mot magique pour vendre du bitcoin à des gens qui croient encore que le Père Noël existe.

Je n’ai pas de nœud. Je n’ai pas de wallet. Je regarde tout ça avec un sourire amer. Parce que je sais : la liberté, c’est une illusion. Et la blockchain, c’est juste le dernier jouet des riches pour se sentir différents.

Arnaud Gawinowski

janvier 8, 2026 AT 06:13Je viens de lire le commentaire de Djamila. Elle a raison. On parle de TLS 1.3, de certificats, de rate limiting… mais personne ne pense à traduire ça en langues locales. La blockchain ne sert à rien si les gens ne la comprennent pas. C’est comme donner une Ferrari à quelqu’un qui ne sait pas conduire.