Quand vous envoyez du Bitcoin, ce n’est pas un simple virement. C’est une opération verrouillée par SHA-256, un algorithme de hachage cryptographique qui transforme n’importe quelle donnée en une chaîne unique de 64 caractères. Aussi technique que ça puisse paraître, c’est lui qui empêche les falsifications, les doubles dépenses et les attaques sur la blockchain. Sans SHA-256, le Bitcoin n’existerait pas. Il n’y aurait pas de confiance sans cette machine à créer des empreintes numériques impossibles à contourner.

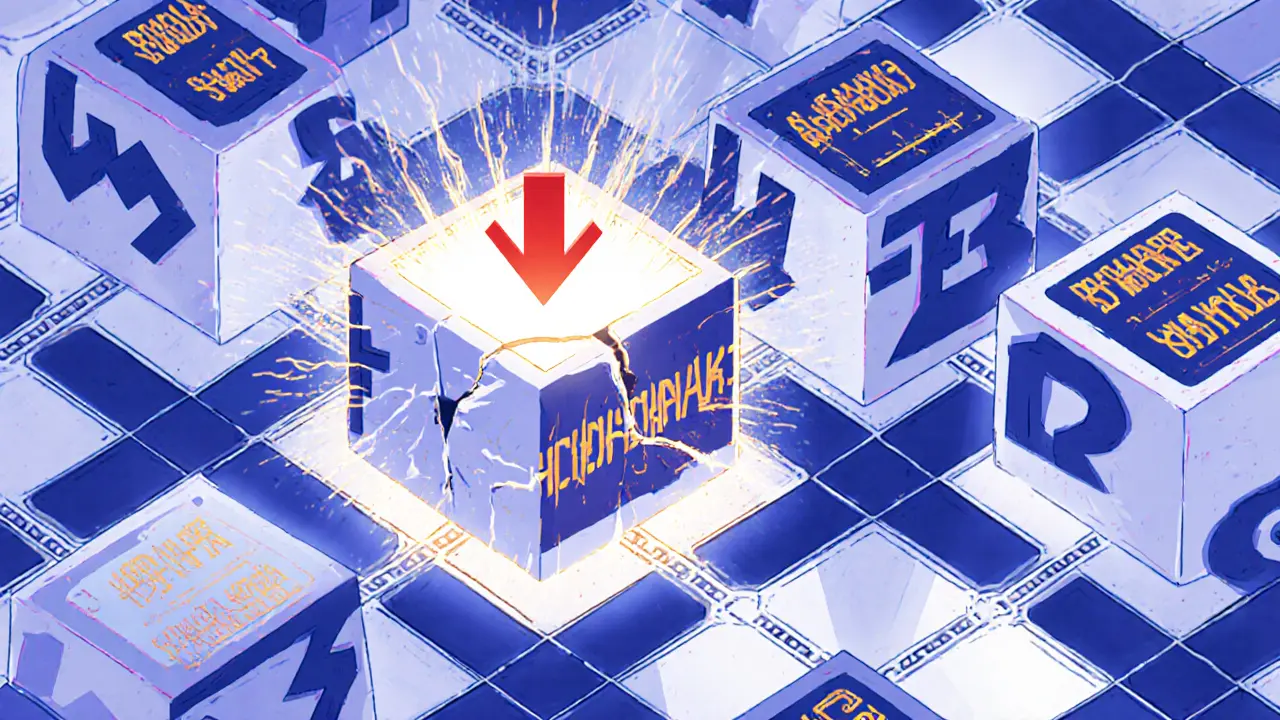

Imaginez que chaque bloc de transactions dans la blockchain soit une page d’un livre. SHA-256 en fait une empreinte digitale unique. Si un seul mot change, l’empreinte change complètement. C’est ça qui rend la blockchain immuable. Et c’est aussi ce que les mineurs, des acteurs qui utilisent leur puissance de calcul pour valider les transactions et créer de nouveaux blocs doivent résoudre en permanence. Ils cherchent un nombre secret qui, ajouté au bloc, donne une empreinte SHA-256 commençant par un certain nombre de zéros. C’est ce qu’on appelle le « proof of work ». C’est dur, ça consomme de l’énergie, mais c’est ce qui rend le réseau sécurisé.

Les blockchains, des registres distribués qui stockent les transactions de manière transparente et résistante à la censure comme Bitcoin, Litecoin ou Namecoin reposent toutes sur SHA-256. Même si d’autres algorithmes existent — comme Scrypt pour Dogecoin ou Ethash pour Ethereum — SHA-256 reste le plus utilisé, le plus testé, le plus robuste. Il a résisté à plus de 15 ans d’attaques, de tentatives de piratage, de supercalculateurs et d’ASICs. Il n’a jamais été cassé. Pas une seule fois.

Et pour vous, utilisateur ? Ça veut dire que vos fonds sont protégés par une technologie qui ne se base pas sur la confiance en une banque, mais sur des règles mathématiques. Vous n’avez pas besoin de croire quelqu’un. Vous avez juste besoin de comprendre que SHA-256 fait son travail. C’est une sécurité passive, mais absolue. Même si un hacker contrôle 51 % du réseau, il ne peut pas modifier les transactions passées. Il ne peut pas créer des bitcoins de rien. Il ne peut que bloquer de nouvelles transactions — et encore, c’est très difficile.

Les articles ci-dessous explorent des sujets qui dépendent directement de SHA-256 : comment les pools de minage optimisent la puissance de calcul pour résoudre ces empreintes, pourquoi certains échanges ont échoué quand leur sécurité a été mise à mal, ou comment des projets comme Bitcoin ont survécu grâce à cette fondation technique. Vous verrez aussi des cas où des cryptomonnaies ont disparu — non pas parce que leur code était mauvais, mais parce qu’elles ont ignoré ce principe de base. SHA-256 n’est pas qu’un mot technique. C’est le pilier sur lequel repose toute la confiance dans les cryptomonnaies.

Les fonctions de hachage sont le pilier secret de la sécurité des cryptomonnaies. Elles rendent la blockchain immuable, empêchent la falsification des transactions et permettent une confiance sans tiers. SHA-256 et Keccak-256 sont les deux algorithmes clés qui protègent Bitcoin et Ethereum.